Est-ce que cela vous est déjà arrivé de devoir taper des lignes de commandes sur un serveur (ou un simple PC) sans disposer d’un clavier ?

Ou alors, pour jouer à l’apprenti pirate, de vouloir executer un script sur un ordinateur qui ne vous appartient pas ?

L’InputStick

Pour ma première proposition, je possède une clef InputStick de Jakub Zawadzki.

Il se présente sous la forme du clef usb que vous inserez dans n’importe quel PC/mac…

A partir d’une application sur votre smartphone, vous controlez alors cette machine via le bluetooth 4.

L’application permet d’executer des macros simples. Le principal défault que je lui trouve est de ne pas avoir d’application desktop (pour l’utiliser via mon GPD Pocket 3). J’ai commencé une application open-source qui permettrait de le faire mais qui est loin d’être operationnelle.

Une API est disponible afin de permettre aux développeurs tiers d’intégrer ces fonctionnalités dans leurs applications. Je l’ai utilisé dans KyPass afin de faciliter l’envoi de mot de passe complexe sur votre ordinateur.

Le Rubber Ducky

Pour la deuxième proposition, la solution la plus connue est le Rubber Ducky de Hak5. Comme l’inputStick, il se présente sous la forme du clef usb sur laquelle vous avez copié votre script (en Ducky Script) tel que celui-là:

GUI r

DELAY 100

STRING notepad.exe

ENTER

DELAY 100

STRING BonjourUne fois le Rubber Ducky inseré dans le PC, il ouvrira l’application notepad et ecrira « Bonjour » dans l’éditeur de texte.

Cette solution est moins cher et le nombre de scripts existants est impressionnant.

Son principal defaut est de ne pas être connecté.

Le P4wnP1 A.L.O.A.

Après de longues recherches (au moins 5 minutes), je suis tombé sur le projet P4wnP1 A.L.O.A. de MaMe82 (A.L.O.A. pour “A Little Offensive Appliance”, c’est à dire « Un petit appareil offensif », successeur de P4wnP1)

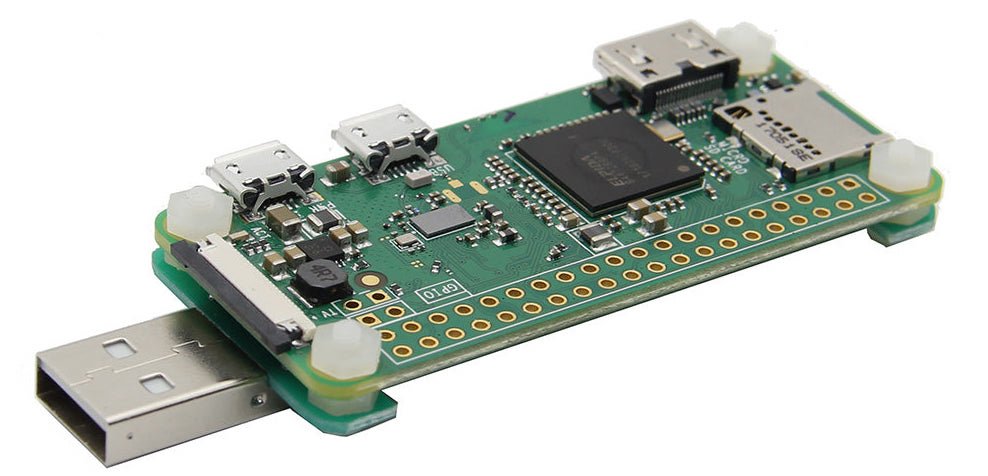

Ce projet utilise un raspberry pi Zero (que l’on trouve à 10€) et simule un periphérique USB lorsqu’il est connecté à un ordinateur.

Dans sa configuration par défaut, le rpi fait office d’accès point que vous pouvez accèder à partir d’un autre pc. Vous pouvez alors vous connecter à l’adresse http://172.24.0.1:8000 pour configurer (et envoyer des scripts) votre P4wnP1.

Là où cela devient très puissant, c’est qu’il vous est aussi possible d’accèder au P4wnP1 en ssh.

# connection sur le rpi (mot de passe par defaut: toor)

ssh root@172.24.0.1

P4wnP1_cli hid run -c 'press("gui enter")'

P4wnP1_cli hid run -c 'layout("us"); type("ls -latrn")'Vous pouvez aller faire un tour dans les dossiers /usr/local/P4wnP1/legacy/ et /usr/local/P4wnP1/scripts/ pour voir des exemples de scripts.

Le P4wnP1 permet beaucoup plus que cela:

- Il est possible aussi de se connecter en bluetooth sur le rpi

- Elle peut se faire passer pour une carte réseau usb, pour un port série, …

- Son HIDScript est plus puissant que le Ducky Script

- Le module Wifi a été modifié pour gérer l’attaque KARMA (j’en parlerai dans une autre post)

- La distribution installée est KALI Linux, très connue des pentesters.

Il ne vous reste plus que usberisé (clerifié ?) votre rpi via une carte BadUSB USB-A Addon.