Si vous avez lu le précédent article sur le Digispark, vous savez maintenant envoyer des chaines de caractères automatiquement.

Mais vous vous êtes sans doute rendu compte (je l’avais bien précisé en plus), que le mapping des caractères est incorrect. Le Digispark pense que vous êtes en QWERTY alors que ce n’est peut-être pas le cas.

Heureusement pour nous, Ernesto a pensé a cela. Sa version DigisparkKeyboard est multilangue

La modification se fait facilement en remplaçant le contenu du répertoire $PWD/Library/Arduino15/packages/digistump/hardware/avr/1.6.7/libraries/DigisparkKeyboard par le contenu de https://github.com/ernesto-xload/DigisparkKeyboard.

cd ~/Downloads

git clone https://github.com/ernesto-xload/DigisparkKeyboard.git

cd DigisparkKeyboard/src

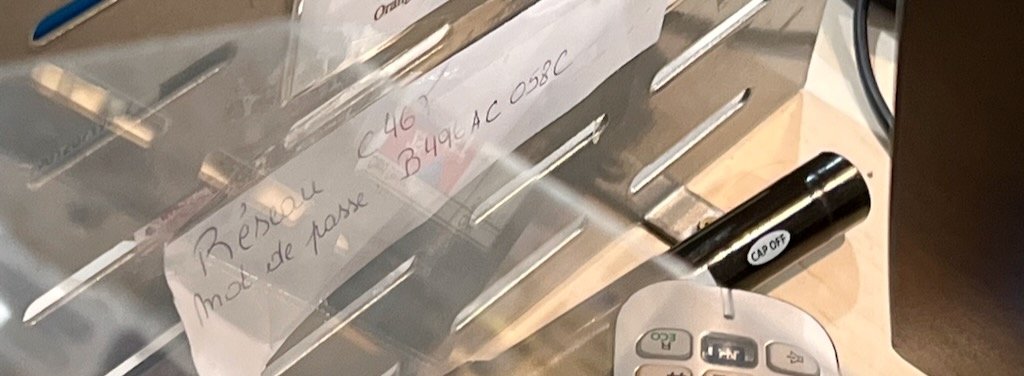

cp * $PWD/Library/Arduino15/packages/digistump/hardware/avr/1.6.7/libraries/DigisparkKeyboardVérifiez aussi que le tableau ascii_to_scan_code_table commencent bien par BS Backspace dans les fichiers digi_be_be.h et digi_fr_fr. Si ce n’est pas le cas, effacez les 8 valeurs en trop. J’ai fais un pull request pour les effacer mais elles n’ont pas encore été prises en compte.

Quand vous avez fait cela, il suffit de mettre un de ces #define au début de votre sketch (avant le #include « DigiKeyboard.h »)

#define kbd_fr_fr // Pour l'utilisation sur un système dont le clavier est AZERTY FR

#define kbd_be_be // Pour l'utilisation sur un système dont le clavier est AZERTY BE